Tipos de Malware

Un malware es un software malicioso

que tiene por objetivo alterar el normal funcionamiento de un sistema; dañando, interfiriendo o incluso dañando la información del usuario.

El termino malware reemplazo al popular nombre de "virus informático" de los 80 y 90, puesto que, dada las similitudes y sutiles diferencias en con el resto de la familia de virus, paso a denominarse a cualquier código malicioso "malware". Estas familias de códigos maliciosos o se pueden clasificar en:

Adware: es un software que ejecuta publicidad automáticamente en nuestro equipo, también puede mostrar publicidad engañosa sobre falsos antivirus o programas de limpieza para el sistema operativo.

Su forma de actuar esta relacionada con nuestras búsquedas en internet y los sitios que visitamos. Por ejemplo al navegar por sitios sobre "camas de dos plazas", "colchones", etc., los adware almacenaran esta información para luego publicar productor relacionados. Los adware tienen algo de software espía.

|

| Imagen 1: Publicidad relacionada con búsquedas o visitas a sitios web. |

Gusanos: El nombre hace referencia a que estos tipos de virus pueden pasar de un equipo a otro utilizando los recursos de a red, utilizando el correo electrónico, redes P2P, etc. Su modo de operar al infectar un equipo, consiste en, obtener las dirección de los otros equipos conectados a la red para enviar copias de si mismo.

|

| Imagen 2: Screenshot tomando en 2005 en la red social MySpace, donde el gusano Samy de propago infectando mas de 1 millo de usuarios. |

Ransomware: El Ransomware es un software malicioso que al infectar el sistema le da al ciberdelincuente la capacidad de bloquear el PC desde una ubicación remota y encriptar los archivos , prohibiendo el control de toda la información y datos almacenados del usuario. Para desbloquearlo, el virus lanza una ventana emergente en la que nos pide el pago de un rescate.

|

| Imagen 3: ejemplo de un secuestro de sistema donde se pide un pago en moneda bitcoin. |

Rogueware: Son malwares que se muestran como programas auténticos, sin embargo son sitios web o programas que simulan ser una aplicación de seguridad, pero que en realidad tienen oscuras intenciones e infectan el sistema nada mas al ser instalados. En la mayoría de los casos son falsos antivirus y no suelen realizar análisis reales ni mucho menos eliminar virus, simplemente informan que se encuentran cientos de amenazas en el equipo. Cuando se trata de eliminar dichas amenazas utilizando la aplicación, se pide al usuario que compren la correspondiente licencia.

|

| Imagen 4: mackeeper es un software que promete ayudar en la limpieza y velocidad de los equipos mac. Mejor de ayudar se transforma en un verdadero dolor de cabeza. |

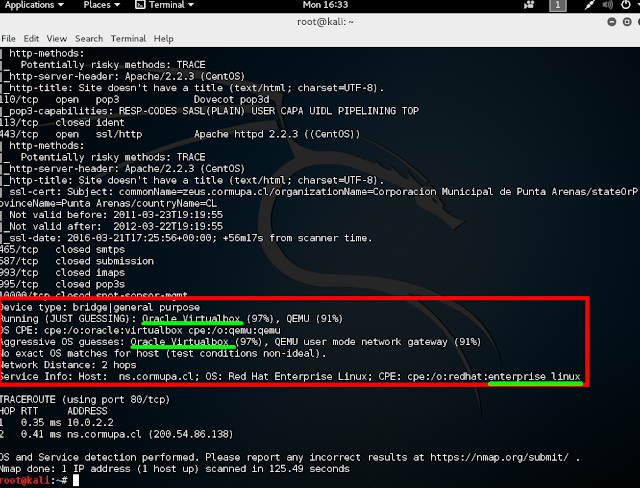

Rootkits: Son un conjunto de herramientas utilizadas por los ciberdelincuentes para acceder ilegalmente a los sistemas. Existen para variados sistemas operativos (Windows, Linux, Mac, Android, etc.).

|

| Imagen 5: RootKit Hunter, un software destinado a detectar y eliminar rootkits instalados en el sistema. |

Spyware: Como su nombre lo indica, el spyware es un programa malicioso destinado a espiar el sistema infectado para recopilar información. Una vez recopilada la información del usuario esta es enviada al delincuente o alguna entidad destinada a utilizar los datos del usuarios.

|

| Imagen 6: El famoso spyware "Gator" |

Troyanos: Estos malware son los mas populares. Generalmente infectan los sistemas camuflados en otros softwares, escondidos en archivos o programas. De ahí su relación con el famoso caballo de troya. Una vez que un troyano infecta un sistema, puede abrir puertas traseras, actuar como espía, o enviar información al atacante.

|

| Imagen 7: El viejo y famoso troyano "Sub7" |

Virus: El virus informático es un pedazo de código añadido a otro software, es decir actual como parasito en su huésped. Una vez que el programa es ejecutado el virus comienza a replicarse infectando otros softwares o sectores del sistema.

|

| Imagen 8: El indeseable virus "Slammer" que reivindicaba el equipo. |